Évekkel azután, hogy megjósolták a jelszavak kiiktatásának lehetőségét, a

biztonsági szakértők fokozott erőfeszítéseket tesznek ígéretük

beváltására: az alternatív helyettesítésre.

Igen keserves dolog állandóan felidézni a különböző jelszavainkat.

Mennyivel egyszerűbb lenne, ha bonyolult betű-szám-karakter kombinációk

begépelése helyett csupán könnyedén meg kellene érintenünk a képernyőt

vagy kimondanunk egy egyszerű mondatot? Ezekben az ötletekben nincs

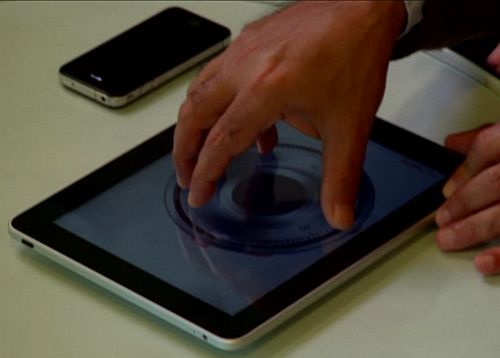

semmiféle túlzás. Brooklyni fejlesztők már arra "tanítják" az iPadeket,

hogy ismerjék fel a tulajdonosokat ujjaik érintése alapján (elég

végigsimítani az érintőképernyőn). Egyes bankok pedig olyan szoftvert

használnak, amely a hang felismerésével képes biztonságosabbá tenni a

szabványos PIN-kódok használatát.

*

"Ha valaki megkérdezi, mit tartok a legnagyobb kellemetlenségnek az

életemben, habozás nélkül azt mondom, hogy annak a 40 különböző

jelszónak a felidézését, amelyeket létre kellett hoznom, és folyamatosan

változtatgatni vagyok kénytelen" - nyilatkozta

a The New York Times tudósítójának az iPad-projektet irányító Nasir

Memon, a New York University Polytechnic Institute

számítástechnika-professzora.

Sokan egyetértenének vele. A jelszó kényelmetlen digitális teherré

vált: fontos kulcs ugyan sok eszközhöz és szolgáltatáshoz, de egyre

növekvő mértékben az elkeseredés és a kétes értékű biztonság forrása is.

Nasir Memon

Az amerikai védelmi minisztériummal szerződött kutatók olyan módokat

keresnek, amelyek révén jelszóként használhatók valakinek a gépelési

szokásai, ezáltal folytonosan igazolni lehet az azonosságot. Szerintük

ez a megoldás különösen akkor lehet értékes, amikor egy katona laptopja

harci helyzetben ellenséges kezekbe kerül.

Egy hétköznapibb példával a Google szolgált. Nemrégiben elkezdte

arra ösztönözni a felhasználókat, hogy próbáljanak meg áttérni egy két

lépésből álló bejelentkezésre: a jelszó mellett egy, a telefonjaikra

eljuttatott kód begépelése lenne hivatott a nagyobb adatbiztonság

elérésére. A Google legújabb Android szoftvere a tulajdonos arcát

felismerve hozzáférést enged a telefonhoz, de a megoldás biztonságossága

erősen megkérdőjelezhető, hiszen be lehet csapni azzal, ha valaki a

tulajdonos fényképét mutatja meg a készüléknek.

Mindazonáltal ezeknek az egyébként biztató fejlesztéseknek a

hallatán is korai lenne még kimondani - mint ahogy még 2004-ben Bill

Gates is alaposan elsiette a maga ezzel kapcsolatos bejelentését -, hogy

a klasszikus jelszavak napja leáldozott.

A Microsoft szakértője, Cormac Herley kifejezetten károsnak tartja

a hangzatos megnyilvánulás - "a jelszó halott" - széles körű

terjedését, mert épp azokat a kutatásokat nehezíti meg, amelyek célja a

jelenleg kétmilliárd ember által használt jelszavak alternatívájának

kidolgozása. Herley inkább azt javasolja a fejlesztőknek, hogy a

jelszóhasználathoz igyekezzenek nagyobb támogatást nyújtani, például

azzal, hogy hatékonyabban megvédik a vezeték nélküli hálózati

kapcsolatokat a hallgatódzóktól. Szerinte a jelszavak bizonyították,

hogy keményen ellenállnak: azok, akik megpróbálták kiváltani a

használatukat, nagyot tévedtek.

A brooklyni professzornak és csapatának érintőképernyős

megközelítése viszont működőképes, mert arra a tényre épít, hogy

mindenki másképp - egyedülálló módon - gesztikulál. Különbözőek az

ujjak, különböző sebességű a mozgásuk, különböző a hozzájuk kapcsolt

érzékelés. Az ilyen jellemzőkre építő beléptetés egyszerű, és attól az

idegenkedéstől sem kell tartani, amely a különböző biometrikus

azonosítási rendszerek - így az íriszfelismerés - bevezetésekor

keletkezett hátborzongató képzetekből fakadt. A kutatások során a

népszerű gesztusok közül választották ki a leginkább intuitívakat. Az

egyik ilyen egy kombinációs zár elfordítása volt kilencven fokkal, egy

másik esetben pedig a kísérleti alanynak meg kellett jelölnie

a nevét a képernyőn. A gesztusok elvileg arra használhatók, hogy

általuk lehessen hozzáférni az eszközhöz, illetve elindítani azt az

alkalmazást, amelyik a biztonságos hozzáféréshez szükséges sokféle

jelszót őrzi.

Mindenki másképp fordítja el a virtuális zárat: egyedi a kézméret, az ujjak távolsága, a forgatás sebessége és szöge

Jóllehet a jelszavak rugalmasan alakíthatók, azért számítanak gyenge

megoldásnak, mert a felhasználóknak korlátozott a memóriájuk, és

hajlamosak kifecsegni titkaikat. A legtöbb embernek legalább egy tucat

jelszót kell használnia, és vagy olyan bonyolultakat kell választaniuk,

amelyeket képtelenség fejben tartani - leírják tehát -, vagy könnyű

megfejteni őket. Az erre szakosodott bűnözők meglehetős ügyességre

tettek szert abban, hogy a számítógépekre csempészett rosszindulatú

szoftverek révén ellopják a jelszavakat, vagy arra veszik rá a

felhasználókat, hogy begépeljék ezeket egy hamis weboldalon kialakított

űrlapba.

Az olyan vállalatok, mint a Facebook és a Twitter, csak tetézték a

jelszavakkal kapcsolatos frusztrációt. A felhasználónevek és jelszavak

kombinációjának használatával egy több millió internetes oldalra vezető

ajtót tárnak szélesre a felhasználók előtt, ez a kényelem pedig

nyilvánvalóan számos kockázat forrása. Ha ugyanis egy tolvaj megszerzi

egy account adatait, máris rengeteg kapcsolódó felhasználó adatai is

megnyílnak előtte.

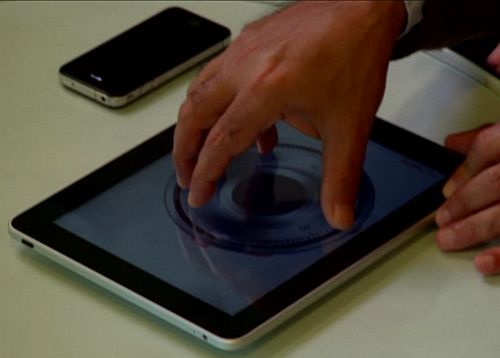

A jelszó alternatívája lehet aláírásunk használata az érintőképernyőn

Rachna Dhamija, egy kaliforniai számítógépes szakember azért alapított

vállalkozást, hogy felvegye a harcot a jelszavak feltörésével szemben. A

megoldást a jelszavak feldarabolásában vélte megtalálni. A

felhasználónak először be kell jelentkeznie Dhamija UsableLogin

nevű szolgáltatására saját részleges jelszavával. A szolgáltatás

ellenőrzi, hogy a felhasználó engedélyezett eszközt vesz-e igénybe a

kapcsolat felépítéséhez, majd a két jelszóelemhez hozzáilleszti a

felhőből vett harmadik darabot; a három részből így egy egyedülálló

jelszó jön létre, amellyel a felhasználó már bármilyen internetoldalra -

így a Facebookra is - bejelentkezhet. Más szavakkal: a jelszónak csak

az egyik darabja van a felhasználónál, a másikat az általa használt

eszköz raktározza, a harmadik darabot online rendelik hozzá, vagyis a

felhasználó jelszava teljes formájában sehol sem található meg, így nem

is tulajdonítható el.

De mi van akkor, ha egy felhasználó számára a munkafolyamat kezdetén

engedélyezték a hozzáférést, de egy órával később már más ül ugyanahhoz

a számítógépéhez? A Darpa, az amerikai védelmi minisztérium

technológiai kutatásokkal foglalkozó szervezete azzal bízta meg

a biztonsági kutatókat, hogy olyan módszereket fejlesszenek ki, amelyek

révén egy felhasználó folyamatosan, minden pillanatban azonosítható a

géphasználati szokásai alapján - például az egérkezelésének módjával,

illetve azzal, ahogyan e-mailben kommunikál. Mindezeknek a technikáknak a

kifejlesztését az a felismerés motiválja, hogy önmagában egy jelszó

kevés az online azonosságot igazolásához, a megerősítést pedig

valamilyen kiegészítő jelszóelemnek kell szolgálnia. Ilyen lehet a sok

vállalat gyakorlatában - az azonosítás második fázisaként - elterjedt

kártyás vagy hardverkulcsos beléptetés a belső hálózatokba, és

alternatívaként a biometrikai azonosítás is előtérbe kerül.

Legkevesebb hat olyan bank van az Egyesült Államokban, ahol az

azonosításhoz az ügyfeleknek a megszokott PIN-kód megadásán felül egy

rövid kis mondatot is be kell diktálniuk a telefonnal összekapcsolt

számítógépnek. Ez lehet olyan végtelenül egyszerű is, mint az, hogy "at

my bank", és akár egymilliónyian is mondhatják ugyanazt, még akkor is

mindegyik jól megkülönböztethető a másiktól - állítják a technológiát

kifejlesztő Nuance Communications szakértői.

Mivel a mobiltelefonok világszerte úgyszólván az emberek

"testrészei" lettek, értelemszerű, hogy az azonosság igazolásánál is

fontos szerepük van. A Google nemrégiben mutatta be a maga kétlépéses

azonosítási eljárását. Ez egy hatjegyű kódot küld egy alkalmazásnak a

Google-felhasználó mobiljára, és ezt kell megadni a jelszóval együtt

ahhoz, hogy valaki hozzáférjen saját Google-környezetéhez. A kód

érkezhet SMS-ben vagy telefonhívással is, olyanokra gondolva, akik (még)

nem rendelkeznek okostelefonnal.

Ezt az extra azonosítási lépést a Google nem teszi kötelezővé, és

azt sem árulja el, hogy hány felhasználó alkalmazza, de azt

hangsúlyozza, hogy egy olyan sérülékeny, könnyen eltulajdonítható

dolognál, mint amilyen a jelszó, mindenképpen fontosnak gondolja

kiegészítő azonosítási elem - kézenfekvően a mobiltelefon - használatát.

"Úgy gondolom, rövidesen egyre több olyan emberrel találkozunk majd,

akik azonosítóként használják mobileszközeiket - vélekedett Brendon

Wilson, a Symantec biztonsági szakértője. - A jelszó elveszíti egyedüli

azonosítási szerepét, és több biztonsági réteg is körülveszi majd."

(forrás: sg.hu)

Kapcsolódó hírek:

Have I been pwned? - így ellenőrizd, hogy kiszivárogtak-e az adataid!

Hogyan válasszunk feltörhetetlen jelszót?

Ész nélkül fertőzi a PC-ket a Wapomi féreg

Kilenc hónapja az élen az Autorun vírus (lánclevelek, hoax-ok; kacsa hírek és kéretlen levelek)