- InfoWorld nyomán -

Időrendi összefoglalás az elmúlt évtizedek innovatív kártevőiről.

Az IT-biztonság leggyengébb láncszeme - az újságírók szókimondó megállapítása szerint - 2011-ben is a felhasználók "fülei között" található.

Az InfoWorld szaklap cikkében 1990-től, a Windows operációs rendszer népszerű válásától kezdődően mintegy egy évtizeden keresztül tekinti át a szokatlan, újszerű vagy különösen hatékonynak bizonyuló megoldásokat felvonultató kártevőket.

Számítógépes kártevők korábban is léteztek, de ahogyan az először 1985-ben

megjelent Microsoft Windows rendszernek is időre volt szüksége a

fejlődéshez és a széleskörű elterjedéshez, úgy a vírusok is csak a

kilencvenes évek elejére-közepére váltak az informatikai közbeszéd

mindennapos részévé. Azóta a legnépszerűbb operációs rendszer-platform

és a fertőzések sorsa szorosan összefonódott, amit várhatóan a Windows 7 által bevezetett új biztonsági fejlesztések sem fognak tudni teljesen megszüntetni.

A kronológia:

- 1986: a német eredetű Virdem volt az első, futtatható (.COM) fájlokat megfertőző vírus

- 1987: a Cascade vírus titkosítás

segítségével próbálta álcázni magát, a kód azonban a kártevő minden

példányánál azonos volt, így a víruskeresők könnyen fel tudták ismerni.

- 1989: az izlandi eredetű GhostBalls a többszörös (multi-partite) fertőzések első képviselője, amely nem csak futtatható .COM fájlokhoz kapcsolódva, hanem floppylemezek boot-szektorában is képes volt terjedni.

- 1990: a Cascade gyengeségének korrigálására megjelenik a Washburn.1260 nevű vírus, az első ún. polimorf

kártevő, amely minden fertőzés során újból eltitkosítja magát, így

lényegesen nehezebb detektálni, mint a hagyományos fenyegetéseket.

- 1990: az első lopakodó vírus, a Frodo már

képes becsapni a Windows-t, vagyis a felhasználó számára a fertőzött

.COM fájlok mérete úgy jelenik meg, mintha érintetlenek lennének. A

9kB-os méretével nagynak számító Whale vírus nem sokkal később egyesíti magában a Frodo és a W.1260 képességeit.

- 1991: a feltehetően új-zélandi eredetű és egyébként átlagos boot-szektor fertőző kártevőnek számító Michelangelo vírus a megfelelő pillanatban kezd terjedni ahhoz, hogy a Windows 3.0, majd 3.1-es

rendszerek népszerűvé válásával egy időben szinte a világ minden tájára

eljusson. A vírusírás hobbija ettől függetlenül évekig stagnál, kevés

az új trükk.

- 1995: megjelenik a Concept nevű makrovírus, amely nem a Windows operációs rendszert, hanem az azon futó Word szövegszerkesztő program NORMAL.DOT80%-át megfertőzte.

alapbeállítását támadja meg négy illetéktelen makró utasítással. A

Concept nevéhez illően csak demonstrációs célból készült, nem volt

kártékony, viszont igen terjedő képesnek bizonyult - augusztusra a

Microsoft cégközpont irodai gépeinek

- 1996: a Word után nemsokára az Excel táblázatkezelőt is támadni kezdik a vírusírók a Laroux

fertőzés révén - amelyet hamarosan több mint ezer kártékony társa

követ, miután megjelennek a gyengébb felkészültségű hackerek által is

használható makrovírus-készítő segédeszközök.

A Microsoft cég válaszként először az Office 97 és 2000 irodai

szoftvercsomagokban próbálkozott komolyabban a biztonság

megerősítésével, a visszamenőleges kompatibilitás követelménye

miatt azonban - ha konverziók árán is - de fennmaradtak a makrovírusok

életlehetőségei és a problémát véglegesen csak az Office 2007 kiadásban

bevezetett új, XML-alapú fájlformátumokkal sikerült megszüntetni.

- 1998/99: a CIH nevű, tajvani eredetű vírus úgy épült be futtatható PE

típusú fájlokba, hogy a programkód nem használt területeire szétosztva,

darabokban helyezte el a saját támadó rutinját - a fertőzéstől ezért

általában nem növekedett az .EXE objektumok mérete, ami elősegítette a kártevő rejtőzködését

A CIH, avagy Chernobyl másik érdekes tulajdonsága a pusztító hajlam volt, amely a merevlemezen az MBR,

a bootszektor, a partíciós tábla és a gyökérkönyvtár letörlésével tette

működésképtelenné a fertőzött gépeket - bár a legtöbb esetben az adatok

visszanyerhetőek voltak. A CIH azonban a "biztonság kedvéért" egyes

gépeken még az alaplapi BIOS chip tartalmát is tönkretette és ezt a hibát többnyire csak szervizben lehetett korrigálni.

- 1999: Az SKA féreg beépül a Winsock modulba,

így amikor a felhasználó fertőzött gépről küld levelet, akkor a címzett

egy második, kéretlen üzenetet is kap - amelyben Happy.exe

néven a kártevő telepítője található. A futtatható fájlra utaló .EXE

kiterjesztést a Windows 95 operációs rendszer nem mutatja meg

alapértelmezésben a képernyőn, így a gyanútlan rákattintás nyomán

bekövetkezett fertőzést egy tűzijátékot ábrázoló ablak hozza a

felhasználó tudomására...

- 1999: A Melissa nevű makrovírus és féreg ennél

agresszívebb, mert terjedési üteme nem függ a felhasználó levelezési

kedvétől. A kártevő a fertőzött gépen az Outlook üzenőprogram

névjegyzékéből emeli ki az első 50 címzettet és részükre elküldi

saját kódját. A nagyszámú fertőzés miatt ez a jelenség olyan sok spam

levelet eredményezett, hogy a CERT által megfigyelt egyik Exchange szerver háromnegyed óra alatt 32 ezer Melissa-fertőzött üzenetet fogadott.

Az 1999. márciusi Melissa kártevőt programozó amerikai David. L Smith tettéért 20 hónap börtönbüntetést kapott, de még így is akadtak utánzói: az ExploreZip nevű vírus szintén az Outlook segítségével terjedt és készítője Office dokumentumok felülírásával élte ki pusztító hajlamát.

- 1999: A Bubbleboy egy másik támadási irány, az

Internet Explorer webböngésző program kártevő-terjesztési célú

kihasználásának előfutára volt. Az Office Outlook és az Outlook Express

programban megnyitott fertőzött üzenetek - a háttérben futó IE böngésző

és a Windows Scripting Host segítségével - gazdag média-formátumban jelentek meg, így végrehajtották a beléjük rejtett kártékony Visual Basic utasításokat.

Sajnos akkoriban az IE böngésző-modulok hívása és a szkriptek futtatása

teljesen automatikusan, figyelmeztetések és felhasználói engedélykérés

nélkül történt, ami miatt a Bubbleboy által bevezetett általános

támadási szisztéma még évekig igen sikeresnek bizonyult - gondoljunk

csak a Klez féreg későbbi karrierjére!

- 1999 vége: a botnet-jelenség kezdetét jelzi az az igény,

hogy a vírusírók nemcsak megfertőzni, de tartósan uralni is akarják a

számítógépeket. A brazil Babylonia trójai látszólag a CIH és az SKA

keveréke, de képes arra, hogy a neten keresztül percenként egyszer

"hazatelefonáljon" a hacker címére és ha ott újabb kártevő-változatot

talál, akkor frissítse a saját kódját.

A szelesebb körű elterjedés e téren a BackOrifice nevű programnak

adatott meg, amelyet számos kártevőbe beépítettek a hátsóajtó képesség

megszerzése céljából. A távvezérlés és a távoli frissítés,

átkonfigurálás lehetősége hamarosan utat nyitott a botnetek gyakorlati

alkalmazása felé: a Sobig.f fertőzött gépek a hacker által irányítva terjesztettek spam-levelet - egy időben minden huszadik e-mail ilyen fertőzést hordozott a világhálón.

A botnetek komoly profitot termeltek, ezért 2005-től vírusháború alakult ki a versengő Sobig-utódok, a Beagle, a MyDoom, a Netsky és a Sasser kártevők között. A zombi-hálózatok egymás ellencsapásaival és a hatóságok fellépésével szembeni sebezhetőségét 2007-ben a Viharféreg (Waledac) orvosolta: a milliónyi fertőzött PC központi vezérlését nem egyedi szerverekkel, hanem az egyenrangú hálózatok P2P-technológiája segítségével oldották meg a hackerek.

Ezt a fenyegetést 2008. végére sikerült leküzdeni - a Symantec

értesülései szerint azonban idén a Waledac az újraéledés jeleit mutatta.

A botneteket valóban nehéz végleg kiiktatni, a Bredolab-ot és a Conficker-t legfeljebb tetszhalott állapotúnak tekinthetjük, míg a Zeus

botnet-építőkészlet a SpyEye banki kártevővel egyesülve éli világát. A

jövőben a netszolgáltatók nagyobb felelősség-vállalása és további perek

vethetnek véget a botnet-jelenségnek.

- 2000: az ILoveYou féreg hihetetlen sikerének "köszönhetően" az emberek megtévesztésén alapuló támadás (social engineering) megkezdte máig tartó karrierjét a neten. Ez az angol nyelvű szerelmes levélnek álcázott támadás a mellékletben fertőző VBS

programot rejtett - a Windows azonban ez alkalommal is eltüntette a

fájlkiterjesztést a felhasználók szeme elől, így ők azt hihették, hogy

biztonságosan megnyitható szöveges üzenettel van dolguk.

Ennek a futtatási trükknek és az Outlook címtár kiolvasásának köszönhetően az ILoveYou tíz nap alatt rekordszámú, 50 millió

számítógépet fertőzött meg, így érthető, hogy a módszernek hamarosan

követői is akadtak: az 2001-es Anna Kournikova féreg szexi JPEG képet, a

Sircam pedig bizalmas Word és Excel fájlokat ígért a címzettnek - nemcsak levélben, de a hálózati megosztásokon is terjesztve azokat.

A humán faktoron alapuló támadások kétségtelenül a jövő útját jelentik,

mert világszerte mind több ember kapcsolódik be az elektronikus

kommunikációba. Az új felhasználók közül sokan minimális informatikai

biztonsági ismeretekkel sem rendelkeznek - sőt, számukra a technikai

részletek érdektelenek, mert a netet és a mobil-technológiát a szociális kapcsolataik kiterjesztésére kívánják felhasználni (Facebook-generáció).

Az új netezőket könnyű lesz átverni, főleg ha valós vagy épp a hackerek

által előidézett álproblémával találják szemben magukat - és a

segítséget ajánló e-bűnözőknek gyanútlanul kiszolgáltatják

személyes és pénzügyi adataikat. A kamu víruskereső szoftverek netes

elterjedtsége szintén azt mutatja, hogy az IT-biztonság leggyengébb

láncszeme - az újságírók szókimondó megállapítása szerint - 2011-ben is a

felhasználók "fülei között" található.

- 2001: a CodeRed kártevő egy, talán a megtévesztés

alapú e-bűnözésnél is veszélyesebb tendencia elindítója. Az operációs

rendszer és a szerverek biztonsági hibáinak felkutatásán, majd kártékony

célú kihasználásán alapuló "exploit" támadások teljesen

automatizálhatók, ezért nagy tömegben bevethetők és képesek

veszélyeztetni az olyan, emberi közreműködés nélkül üzemelő folyamatok

vezérlését, mint a közszolgáltatások vagy a fejlett ipari termelés.

Az ilyen, exploit alapokon nyugvó korai féreg-kártevők, mint a Blaster/Lovsan, a CodeRed/IIS, a Nimda és a Slammer/SQL,

nyaktörő sebességgel terjedtek gépről gépre. Az ötféle terjedési

módszert felhasználó Nimda azt is bemutatta, hogy a vírusírók nem

bízhatják rá magukat az üzemeltetők és a rendszergazdák lustaságára: ha a

célpontnak kiszemelt gépen esetleg fent lenne valamelyik Microsoft javítófolt, akkor egy másik támadás-típussal még bejuttatható a fertőzés.

Napjainkra az exploit-kutatás köre kibővült a irodai és lakossági

netezők által kedvelt alkalmazói programok, webes-multimédiás szoftverek

sebezhetőségeinek feltárásával. Egy ilyen témájú, profit-termelő

kártevők terjesztésére jól használható "nulladik napi" támadásért a feketepiacon akár 70-100

ezer dollárt is megkapnak a hackerek - amivel az IT-biztonsági ipar

által ajánlott néhány ezer dolláros bejelentői díjak nem tudnak

versenyre kelni.

Veszélyes tendencia még az ipari kémkedési és különleges hadviselési

célú kártevők megjelenése, amelyeket magas költségvetéssel, profi

szakértői gárdával készíttetnek a fejlett országok. A Nimda példájára

több exploit-kombinációt alkalmazó és szabotázs-képességeiben is igen bonyolult Stuxnet

atom-férget 2010. közepe óta vizsgálják a biztonsági kutatók, akik

remélik, hogy ez az új kártevő-kategória a közeli jövőben nem talál

követőkre a neten.

Négy év után kezdhet új életet a levélszemét királya

- Wired nyomán -

A Wired webmagazin beszámolója szerint szombaton elhagyhatta a börtönt az FBI által csak "spamkirályként" emlegetett Robert Alan Soloway - akinek hírhedt tevékenységéről annak idején a Vírus Híradó is beszámolt.

Az újságírók szabadulása alkalmából egy hosszabb cikkben mutatták be a

sokak által gyűlölt 31 éves levélszemét-gyáros magasba ívelő, majd

mélybe zuhanó karrierjét.

A spammer Kaliforniában nevelkedett, ifjúkora mégsem volt napfényes:

kövérkés, visszahúzódó gyerekként depresszióval küzdött, arc- és

kéz-rángatózásai miatt barátai sem voltak. Robert a focimeccsek, bálok

helyett az otthoni számítástechnikát részesítette előnyben: modemmel

felszerelt Apple IIc gépe segítségével szörfözött a hírcsoportokban, ahol "The Guardian" álnéven küldött hozzászólásaival meglehetős népszerűségre tett szert.

Rákapott a pénzre

A tinédzser először Nintendo játékait és Star Wars

figura-gyűjteményét értékesítette a neten, majd az aukció sikerén

felbuzdulva másokat is beszervezett a kollekciók cseréjébe - olyan

sikeresen, hogy heti több száz dollár bevételre tett szert. A kéretlen

hirdetési szolgáltatások értékesítésének ötletére 17 évesen jött rá - a kilencvenes évek végén, amikor a net a Vadnyugatra hasonlított, ahol egy spammer szinte kötöttségek nélkül tevékenykedhetett.

Soloway saját kezűleg összeállított, 150 dolláros spam-szoftver csomagja a jó marketinges képességének köszönhetően számos vevőre talált és a fiatalember néhány év után már 400

barátot - mint később kiderült, inkább csak ismerősöket - tartott

számon a mobiltelefonján. Többségük a pénz miatt igyekezett a közelébe

férkőzni, mert a spamkirály a legjobb hónapokban napi 20 ezer dollár körül keresett, Armani és Prada kollekciókból öltözködött és Porschéval járt Las Vegas-ba bulizni.

A busás jövedelem főleg a Soloway által felbérelt vírusírók és botnet-üzemeltetők zombi gépei által termelt "saját" spamből származott - illetve részben

abból a pénzből, amit a tömeges levélküldő szoftverrel ellátott több

ezer másik spammer fizetett neki. A levélszemét "Róbert bácsija"

mindenkinek kéretlenül és bőségesen juttatott a reklámból: karrierje

során összesen mintegy 10 ezer milliárd (!) levelet indított útjára, amivel sokmilliárd dolláros kárt okozott a cégeknek és a lakosságnak.

botnet

A spammer élete sem habostorta

A rendkívül irritáló reklám-tevékenység személyes ellenségeket is szerzett Soloway-nek, akik fenyegető telefonhívásokkal, anthrax-ra

hasonlító fehér porral töltött levelekkel és a kocsiját összekarcolva

üzentek neki. A fiatalember nem adta fel a tevékenységét, de ismerősei

előtt nehezebb lett úgy tenni, mintha nem tudnák, hogy miből származik a

pénze. Végül ügyfeleitől is elidegenedett és inkább csak az ügyvédein keresztül kommunikált, mert úgy érezte, hogy becsapták.

A Spamhaus feketelista-üzemeltető szervezet 2001. óta tartó, folyamatos

erőfeszítéseinek köszönhetően Soloway szervereit egyre kevesebb

szolgáltató volt hajlandó hosztolni. A kellőképp gátlástalan "bulletproof" ISP-k

megtalálása és lefizetése, a még több botnet és zombi gép üzemeltetése -

vagyis a kéretlen levélforgalom minden áron való növelése - végül már

napi több ezer dolláros extra kiadást jelentett a spamkirálynak.

Gyorsan megkapta a magáét

Soloway tevékenysége ekkor már a szürke zóna helyett egyre inkább a nyilvánvaló bűnözésbe hajlott és szertelen költekezése, illetve a Microsoft márkanév

elleni támadásai is hozzájárultak ahhoz, hogy végül kicsúszott a talaj a

lába alól. Kathryn Warma, a Seattle-i helyettes államügyész csapatával

rászállt a spamkirályra és annyi bizonyítékot gyűjtöttek ellene, amely

elegendő volt a letartóztatásához.

A per hírére a fiatalember barátai, ismerősei felszívódtak, ő pedig

elismerte a terhére rótt spammelést, a levélben elkövetett csalásokat és

az Amerikában különösen súlyos megítélés alá eső adócsalást. A feltáró vallomás

miatt Soloway-nek sikerült a vád által kért 9 évhez képest jóval

rövidebb, egy hónap híján négy évig tartó börtönbüntetéssel megúsznia az

ügyet - amelyből három évet és kilenc hónapot le is ült és végül 2011. március 2-án szabadult az oregoni Sheridan szövetségi börtönből.

A bűnüldözők számára a történet még nem ért véget, mert a gyorsabb szabadulás érdekében az egykori spamkirálynak a háromnegyed millió dolláros kártérítési kötelezettség mellett három év pártfogói felügyeletet

is el kellett fogadnia. A hatóságnak joga van Soloway levelezésének és

web-böngészésének megfigyelésére és ha kéretlen üzenetek küldésén

kapják, ismét rács mögé kerülhet - a férfinek ezért még a CC: másolat-küldő funkció használatától is óvakodnia kell a levelező-programokban.

Új életet tervez az ex-spammer?!

Robert Soloway szabadulása után egy gyorsnyomtató üzletben helyezkedett el, hogy óránként 10

dolláros munkabéréből kifizethesse egy tetőtéri lakás bérleti díját -

de közben már a jövőjét tervezi. Meg akar ismerkedni az ő idejében

divatos MySpace kapcsolati portált azóta háttérbe toló Facebook-jelenséggel és ha talál érdeklődőket, konzultációs-tanácsadói tevékenységbe kezdene a spam és a kiberbűnözés visszaszorítása érdekében.

A bukott spammer érzi, hogy igyekezete sokakból kétkedést vált ki, de úgy gondolja, hogy a börtön előtti "szociopata"

életmódja boldogtalanabb volt a mostaninál és ha jót tesz, áldozatai

meg fogják változtatni a róla alkotott véleményüket. A spammert rács

mögé juttató Warma ügyésznő is szeretné így látni, hiszen az állami

igazságszolgáltatás javító-nevelő céllal működik - de ő egyelőre

várakozó álláspontra helyezkedik Soloway őszintesége ügyében.

Előzmény

Rács mögött a spamkirály

(2007. június 04.)

- BBC News nyomán -

Az amerikai hatóságok Seattle-ben letartóztatták a kéretlen levelek (spamek) egyik leghírhedtebb terjesztőjét.

A spammerek királyaként is ismert, mindössze 27 éves Robert Soloway

2003 vége óta folytatott, kirívóan szemtelen reklám-tevékenységével

nemcsak nagy vagyont, hanem rengeteg ellenséget is szerzett magának a

neten. A trójai programmal fertőzött, távolról irányított zombi számítógépekből álló botnet-hálózatok

egyik legnagyobb felhasználójaként százezerszámra küldte kéretlen

reklám-leveleit, amelyeket előszeretett látott el hamisított MSN vagy

Hotmail feladóval - mindez természetesen nem nyerte el a márkaneveket

birtokló Microsoft cég tetszését.

A szoftveróriás azonban hiába nyert majdnem 8 millió dolláros kártérítést a Mr. Soloway NIM

nevű cége ellen folyó polgári perben, hiszen a férfi számos külföldi

számlán tárolt vagyonát és kínai netszolgáltatókhoz telepített, gyakran

változó elnevezésű szervereit nem tudták lefoglalni. Egy kisebb,

oklahomai netszolgáltató is hiába próbálta érvényesíteni a maga 10

milliós követelését.

A spamkirály kinevetette ellenfeleit és azt hangoztatta, hogy mivel már nem használ alvállalkozókat, hanem a Dark Mailer program segítségével önállóan kezeli mintegy két és fél millió címre kiterjedő reklám-tevékenységét, a CAN-SPAM törvény értelmében azt csinál, amit akar. Ennek a különös nézetnek a képviseletére még egy Stratégiai Partnerség az Illegális Microsoft Spam Ellen nevű szervezetet is létrehozott, egységbe tömörítve 23, a hatóságokkal összeütközésbe keveredett nagymenő spammert.

A veterán spammer királyságának most az vetett véget, hogy az amerikai

hatóságok végre a szigorúbb szövetségi törvények alapján helyezték vád

alá, egy új bűncselekménnyel, a személyes adatok eltulajdonításával

kapcsolatban. Ez alkalommal Mr. Soloway-t már nemcsak 250,000 dollárnyi

bírság és 773,000 dollárra tehető vagyonának elkobzása, hanem a

maximálisan kiszabható 65 éves börtönbüntetés is fenyegeti.

Így kommunikálnak a hackerek ... állítólag

- Security Week nyomán -

A hirdetés, a megállapodás és a pénzmozgás is a neten zajlik.

Köztudott, hogy az online bűnözés napjainkban már nagyrészt szervezett formában működik, mert a csalások volumene, a módszerek bonyolultabbá válása és a

rendőri fellépés kockázata miatt a "magányos farkasként" dolgozó

hackerek nem képesek hatékonyan működni - illetve ellenállni az erős

e-bűnözői csoportok nyomásának.

A globális kiberbűnözés szervezettségének fenntartása jelentős

távközlési igényt támaszt a neten, amely elsősorban a lopott adatokat és

hozzáférést kereső-kínáló felek minél gyorsabb egymásra találását, az üzletek közel valós idejű

megkötését szolgálja - bár a hackerek így a régivágású maffiózóknál

gyakrabban fedik fel magukat ellenfeleik és a hatóságok előtt.

A Security Week szaklap által összeállított lista az e-bűnözők által

manapság leginkább kedvelt kommunikációs útvonalakat mutatja be:

- Kapcsolati hálózati portálok: ma már a Facebook-on is

lehet találkozni hitelkártya-adatokat árusító bűnözők önreklámozó

oldalaival, amelyek elérhetőséget, árlistát és esetleg árumintát

tartalmaznak. Az illegális portéka iránt érdeklődő hackerek üzenetküldő

program segítségével vehetik fel a kapcsolatot az eladóval.

Az ilyen látványos jelenlét persze felkeltheti a moderátorok és a hatóság figyelmét, ezért sok e-bűnöző inkább a saját köreiben maradva próbál kommunikálni a többi tolvajjal.

- Webes fórumok: a kiberbűnözők csak hirdetési céllal

használják ezt a felületet, mert "alvilági" működésük ellenére a

tartalmukat a keresőmotorok is indexelhetik. A hirdetőtáblák használata

általában regisztrációhoz kötött és a tartósan megbízható, illetve a már

átverésen kapott résztvevőket egy, a felhasználók visszajelzésein

alapuló reputációs rendszer különíti el egymástól.

Az illegális webfórumok rendszergazdái kézzel is moderálnak és pénzzel, részesedés felkínálásával megvesztegethetők

azért, hogy jobb, feltűnőbb helyet biztosítsanak a hacker adás-vételi

ajánlatának a virtuális hirdetőtáblán. Ha az érdekelt felek egy fórumban

összetalálkoznak, utána más kommunikációs csatornára váltanak a

részletes tárgyaláshoz, az üzlet nyélbe ütéséhez.

- IRC: a csevegő-csatornák elavult technológiának

számítanak és sok netszolgáltató már nem is működtet ilyen szervert. Az

IRC forgalmát a keresőmotorok sem figyelik, így a kezdő e-bűnözők szájhagyomány

útján értesülnek arról, hogy milyen címen és portszámon lehet elérni

egy hacker-közösséget. Akik erről tudnak, valamilyen szinten

megbízhatónak számítanak, bár néha az IRC-csatornák is működtetnek saját

reputációs rendszert.

A részletek tisztázása után a megállapodások általában elkülönített IRC szobákban vagy privát üzenet-küldő (IM) kapcsolaton keresztül köttetnek.

- Pénzmozgás: a globalizált kiberbűnözőknek gyors és nem

túl feltűnő nemzetközi pénztovábbítási megoldásokra van szükségük. A

bankok a szigorú ellenőrzés miatt nem kedveltek, a hackerek inkább az

"orosz PayPal"-nak is nevezett WebMoney vagy a Liberty Reserve elektronikus fizetési rendszereket használják átutalásokhoz - illetve a MoneyGram és a Western Union cégek kioszkjaihoz fordulnak, ha készpénz befizetéséről vagy felvételéről van szó.

- Lebonyolítás: az egyszerűbb alkuknál, mint pl. a lopott webmail

bejelentkezési azonosítók ömlesztett áruként történő adás-vétele

esetében csak egy tranzakció történik, amelyben a vételár és a szajré

cserél gazdát.

Hitelkártya-csalás esetén bonyolultabb a helyzet, mert a lopott banki adatokat megvásárló hacker általában specialistát, hamiskártya-gyártót és / vagy pénzfelvevőt is bevon az ügyletbe. A bevételen általában 40/60

arányban osztoznak: a haszonból annak jár több, aki a hamisított

kártyákat készpénz felvételére, vásárlásra használva nagyobb mértékben

viszi vásárra a bőrét.

Botnet fogalma

Együttműködő, csoportosan távvezérelhető botok hálózata. A távvezérlés történhet például IRC szerver segítségével vagy a nyilvános IRC hálózat meghatározott csatornáján keresztül.

Az IRCes botnetek minden hasonló híreszteléssel szemben -eleve- nem rosszindulatúan jöttek létre. Egyszerűen egy csapat bot összekapcsolt hálózatát jelentették, amik képesek együttműködni. Főleg az IRCNet-en

terjedtek el, mivel ott nincsenek csatorna védelmi szolgáltatások.

Ezért a felhasználók ha tartani szeretnének egy csatornát, botnetet

hoznak létre (egy bot nem bot alapon).

A botnetben levő botok kommunikálnak egymással, a felhasználói állományukat és a beállításaikat megosztják egymással. Így ha bármelyik botban valamilyen beállítás megváltozik, az a többiben is érvényesítésre kerül. Ha egy bot kiesik az IRC

hálózatról, nincs vele semmi gond, hiszen amíg csak egy is a csatornán

van, a többiek szinkronizálhatnak, és így visszajutás esetén egyből

ugyanolyan beállításokkal kezdenek, mint az(ok), akik végig csatlakozva

voltak.

A botnetek egy másik felhasználási területe viszont sajnos tényleg nem ennyire vidám téma. Általában valamilyen biztonsági rés kihasználásával kompromittált rendszereket összekapcsolva hozzák létre az ilyen botneteket.

Segítségükkel például DoS támadásokat hajthatnak végre, vagy spammerek használhatják őket levéltovábbítási célokra. Ez viszont csak azért az IRC

közreműködésével történik, mert ez egy egyszerű platform, könnyű

hozzáférni, nagy vonalakban biztonságos is, és kifejezetten erre van

kitalálva: egy üzenetet egyidejűleg több (akár nagyon sok) címzettnek is

eljuttatni.

A fejlettebb botok képesek egyes biztonsági réseket kihasználva terjeszteni önmagukat (worm).

A botnet (robot network) zombi számítógépek hálózata.

Célja

A botnet célja, hogy nagy teljesítményű, gyors, mégis anonim infrastruktúrát nyújtson a spammernek, mellyel az könnyen és gyorsan tud nagy mennyiségű spamet küldeni, illetve más törvénytelen cselekedeteket folytatni.

Nemcsak spammerek vagy a spammaffia

használ botneteket, hanem más bűnözői csoportok is, többféle ártó

szándékkal (károkozás, megfélemlítés stb.). Azokat a zombi

számítógépeket, melyeket spamküldésre használnak, spambotnak nevezzük.

A botnetek néhány alkalmazási területe:

Működése

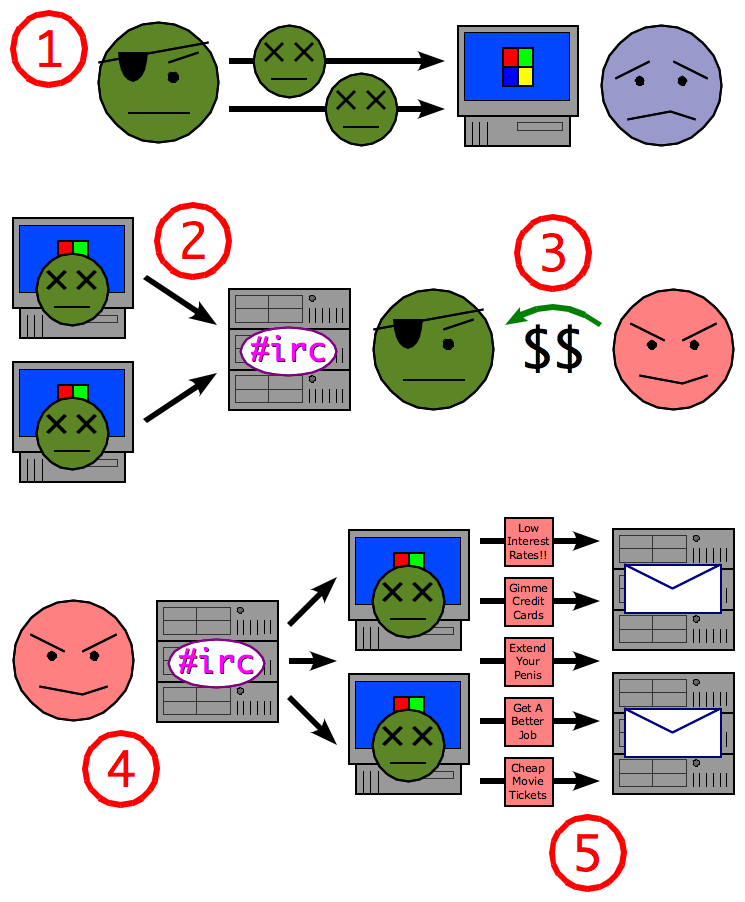

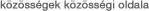

Egy botnet működése:

(1): A víruskészítők szétküldik kártékony programjaikat, általában Windows-felhasználók gépeire

(2): A fertőzött gépek egy IRC-szerverre jelentkeznek, fölveszik a kapcsolatot a többi zombi géppel, így botnetet alakítanak

(3): A spammer hozzáférést vásárol a botnetekhez a vírus szerzőjénél vagy egy üzletkötőnél

(4): A spammer utasítja a botnetet, így a fertőzött PC-ket, hogy spamet küldjenek

(5): A fertőzött számítógépek spameket küldenek az interneten keresztül a mailszervereknek

A botneteket hétköznapi, otthoni, iskolai, vállalati számítógépek

alkotják. Egy számítógép anélkül tagja lehet egy botnetnek, hogy a

gazdája ezt kérte, megengedte volna vagy akár egyáltalán tudna róla. Egy

speciális program települ a gépre, mely a háttérben fut anélkül, hogy a

számítógép gazdája azt észrevenné. A modern vírusvédelmek felismerik az

ilyen típusú programokat, azonban nagyon sokan nem vagy elavult

vírusvédelmet használnak.

A titkosan futó program bizonyos időközönként kapcsolódik a

spammerhez, hogy parancsokat, feladatokat vegyen át tőle. Nem

közvetlenül a spammer számítógépeihez, szervereihez kapcsolódik, hanem

gyakran egy nyilvános IRC-szerverhez. Egyes csatornák forgalmát figyeli,

és felismeri a spammer által speciális, általában kódolt formában oda

küldött parancsokat.

A botnetek leggyakrabban spamet küldenek szét, de használják őket DDoS-támadásra is. Ilyen ismert DDoS-támadás volt például a Blue Security ellen (a spammertámadó Blue Frog alkalmazás miatt) 2006-ban is. Gyakran támadják a spamellenes szolgáltatásokat nyújtó weboldalakat, szervereket, például a feketelisták üzemeltetőit.

A profi spammerek saját botnetet, botneteket építenek. Mivel

valahogyan rá kell venni a felhasználókat, hogy telepítsék a gépükre a

háttérben futó botalkalmazást, vírusokat, hátsó ajtót nyitó trójai

programokat használnak erre. Akár egyszerű megtévesztéssel is elérhető a

cél, például spamben küldött hamis ajánlat után sokan nem szándékosan

megfertőzik a saját gépüket:

Pamela Anderson Interesting presentation.

The melody is Stunning!

Only 1 day trial - get this Interesting mpeg4 now!

Download it now: http://example.com/video.exe

A Pamela Anderson idomaira kíváncsi óvatlan internetező rögtön

rákattint a linkre, mellyel letölti a programot a számítógépére, majd

futtatja azt. A gépe ezzel megfertőződött, új taggal bővült a spammer

botnete.

A Microsoft 2008 áprilisában bemutatta botnetellenes szoftverét, amelyet a Windows operációs rendszerekhez is mellékelnek majd. Bár a Rosszindulatú szoftvert eltávolító eszköz

nevű program működése titkos, annyit lehet tudni, hogy a kanadai

rendőrség sikerrel használta egy félmillió számítógépet irányító

rendszer felkutatásához.

Mérete

Egy botnet gyakran több tízezer számítógépből áll. Méretük

folyamatosan változik, néhány számítógépet lefülelnek, és néhány új

csatlakozik a hálózathoz minden percben.

A botneteket alkotó zombi számítógépek számának megbecsülésére a Commtech közzétesz online statisztikát. E statisztika

szerint 2008 júliusában körülbelül tízmillió megfertőzött számítógép

tagja különböző botneteknek. 2009 szeptemberére a teljes spamforgalom

87,9%-áért a bothálózat volt felelős.

Előnyei

- A világ különböző részein elosztott, nem központosított hálózatot ad.

- A számítógépek dinamikus IP-címe miatt nem izolálható.

- Teljes anonimitást biztosít a spammernek.

- Sok számítógép hatalmas felhasználható teljesítményt és sávszélességet jelent.

Hátrányai

- Érzékeny pontja a DNS, mellyel egész botnetek tehetők használhatatlanná.

- A sok külső tényező miatt változékony, nehezen kalkulálható teljesítményű, hatékonyságú.

A legnagyobb hálózatok

Bár korábban a Storm névre keresztelt hálózatot tartották a legnagyobbnak, a ranglétra szinte napról napra változik. A Marshal biztonsági cég tanulmánya szerint hat nagy zombihálózat felelős az internetes spamforgalom 85%-áért. Ezek a hálózatok a Srizbi (hírességek házi pornófelvételeinek álcázza magát) és a Mega–D (flash-lejátszó frissítésének adja ki magát), de nagy botnet a Rustock, a Hacktool.Spammer és a Pushdo is. 2008 májusában a Srizbi küldte az internetes levélszemét felét: napi 180 milliárd spamet, de 2009 májusára a Xarvester és a Rustock napi 600 000 üzenete elég volt a listavezetéhez.

A Dambella biztonságtechnikai cég 2008. áprilisi közlése szerint a Stormnál kétszer nagyobb hálózat, a Kraken napi félmillió kéretlen reklámlevelet küld ki, de lenne kapacitása többre is.

Az Oroszországból, Franciaországból és az Egyesült Királyságból

irányított, több mint 400 000 gépet magába tömörítő hálózat valódi

veszélye abban rejlik, hogy rendszeresen változtatja bináris kódját. A Németországban nagy vihart kavart Zunker ötvennégy országból gyűjtött számítógépekkel küldött spimeket és fórumspameket.

Forrás: virushirado.hu, wiki.hup.hu, hu.spam.wikia.com

Kép forrása: http://images.wikia.com/spam/hu/images/7/7c/Zombimukodes.png

Kapcsolódó hírek:

Kilenc hónapja az élen az Autorun vírus (lánclevelek, hoax-ok; kacsa hírek és kéretlen levelek)

Boldog Új Év - régi és új veszélyek

Szembeötlő figyelmeztetés a fertőzötten webezőknek

A web és a közösségi oldalak egyre veszélyesebbek